BufferEMR - VulnHub

![]() La maquina BufferEMR de la plataforma de VulnHub es una maquina linux donde tendremos que explotar un binario de 32 bytes que es la parte de Buffer Overflow ademas tendremos que aprovecharnos del servicio OpenEMR que su version es vulnerable y asi podremos ganar acceso ala maquina

La maquina BufferEMR de la plataforma de VulnHub es una maquina linux donde tendremos que explotar un binario de 32 bytes que es la parte de Buffer Overflow ademas tendremos que aprovecharnos del servicio OpenEMR que su version es vulnerable y asi podremos ganar acceso ala maquina

HackTheBox

HackTheBox

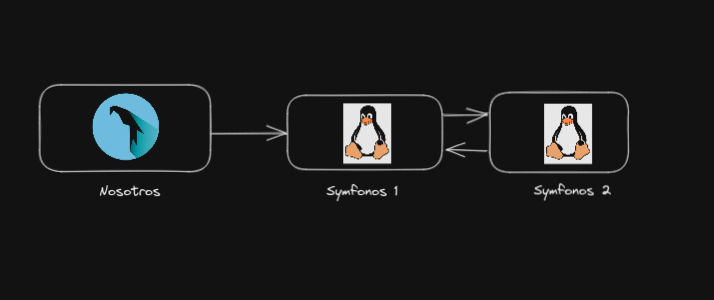

En esta ocasion estaremos realizando un pequeño laboratorio de pivoting en donde de primeras solo tenemos conectividad con la maquina Symfonos 1 y tenemos que comprometerla para alcanzar la segunda que es la symfonos 2 tendremos que hacer pivoting para realizar la enumeracion desde nuestra maquina de atacante donde tendremos que hacer scrips en bash para ver puertos abiertos usar chisel, proxychains, socks entre otras ya que configuramos una red interna para el pivoting ala maquina Symfonos 2

En esta ocasion estaremos realizando un pequeño laboratorio de pivoting en donde de primeras solo tenemos conectividad con la maquina Symfonos 1 y tenemos que comprometerla para alcanzar la segunda que es la symfonos 2 tendremos que hacer pivoting para realizar la enumeracion desde nuestra maquina de atacante donde tendremos que hacer scrips en bash para ver puertos abiertos usar chisel, proxychains, socks entre otras ya que configuramos una red interna para el pivoting ala maquina Symfonos 2