Search - Hack The Box

![]() En este post vamos a estar resolviendo la maquina Search de la plataforma de Hack The Box que es un entorno de Directorio Activo donde vamos a estar enumerando por los protocolos SMB, RPC, además de estar haciendo un Kerberoast attack y obtener un XLSX que contiene data muy importante como usuarios y credenciales que usaremos para obtener certificados y conectarnos a un Windows PowerShell Web Access donde gracias a bloodhound sabremos la vía para escalar privilegios le vamos a cambiar la contraseña a un usuario que pertenece dentro del grupo Domain Admins y nos conectaremos con wmiexec para ver la ultima flag

En este post vamos a estar resolviendo la maquina Search de la plataforma de Hack The Box que es un entorno de Directorio Activo donde vamos a estar enumerando por los protocolos SMB, RPC, además de estar haciendo un Kerberoast attack y obtener un XLSX que contiene data muy importante como usuarios y credenciales que usaremos para obtener certificados y conectarnos a un Windows PowerShell Web Access donde gracias a bloodhound sabremos la vía para escalar privilegios le vamos a cambiar la contraseña a un usuario que pertenece dentro del grupo Domain Admins y nos conectaremos con wmiexec para ver la ultima flag

En este post vamos a estar haciendo la maquina Querier de la plataforma de Hack The Box mediante la enumeración de un recurso compartido por smb vamos a descargador un archivo Excel en la cual mediante marcos encontraremos una función que contiene credenciales para conectarnos al servicio MSSQL que esta corriendo en la maquina ya dentro abusaremos del xp_dirtree para hacer una petición a nuestro recurso compartido y capturar el has ntlmv2 de un usuario que vamos a crackear para conectarnos de nuevo al servicio MSSQL y abusar del xp_cmdshell y obtener una reverse shell para la escalada de privilegios vamos a usar el gpp-decrypt para obtener la contraseña en texto plano que es del administrador y como extra explotaremos el SeImpersonatePrivilege

En este post vamos a estar haciendo la maquina Querier de la plataforma de Hack The Box mediante la enumeración de un recurso compartido por smb vamos a descargador un archivo Excel en la cual mediante marcos encontraremos una función que contiene credenciales para conectarnos al servicio MSSQL que esta corriendo en la maquina ya dentro abusaremos del xp_dirtree para hacer una petición a nuestro recurso compartido y capturar el has ntlmv2 de un usuario que vamos a crackear para conectarnos de nuevo al servicio MSSQL y abusar del xp_cmdshell y obtener una reverse shell para la escalada de privilegios vamos a usar el gpp-decrypt para obtener la contraseña en texto plano que es del administrador y como extra explotaremos el SeImpersonatePrivilege

En este post vamos a resolver la máquina Media de la plataforma de Vulnlab en la que gracias a que un usuario está revisando archivos que subimos a la máquina obtendremos su hash NTLMv2 para crackearlo y poder conectarnos por ssh a la máquina víctima además estaremos abusando de Symlinks para subir una web shell y ganar acceso a la máquina además estaremos abusando de un .exe para obteneter todos los privilegios de un usuario y explotar el SetImpersonatePrivilege para obtener privilegios maximos como nt authority system.

En este post vamos a resolver la máquina Media de la plataforma de Vulnlab en la que gracias a que un usuario está revisando archivos que subimos a la máquina obtendremos su hash NTLMv2 para crackearlo y poder conectarnos por ssh a la máquina víctima además estaremos abusando de Symlinks para subir una web shell y ganar acceso a la máquina además estaremos abusando de un .exe para obteneter todos los privilegios de un usuario y explotar el SetImpersonatePrivilege para obtener privilegios maximos como nt authority system.

En este post vamos a estar haciendo algunos ataques conocidos para el protocolo WPA2 para prepararnos para el OSWP vamos a estarnos montando un AP desde nuestro dispositivo movil para asociar clientes y empezar con los ataques a este protocolo

En este post vamos a estar haciendo algunos ataques conocidos para el protocolo WPA2 para prepararnos para el OSWP vamos a estarnos montando un AP desde nuestro dispositivo movil para asociar clientes y empezar con los ataques a este protocolo

En este post vamos a estar realizando el ataque Evil Twin Attack para obtener las credenciales de alguna red social como facebook a travez de este ataque vamos a estar empleando la herramienta de s4vitar mas conocida como evil trust

En este post vamos a estar realizando el ataque Evil Twin Attack para obtener las credenciales de alguna red social como facebook a travez de este ataque vamos a estar empleando la herramienta de s4vitar mas conocida como evil trust

En este post voy a contar como fue mi experiencia con esta certificacion (eJPTv2 de eLearn Security) al igual que estare contando como fue que me prepare y que es lo necesario que necesitas saber para poder sacar la certificacion facilmente y rapido

En este post voy a contar como fue mi experiencia con esta certificacion (eJPTv2 de eLearn Security) al igual que estare contando como fue que me prepare y que es lo necesario que necesitas saber para poder sacar la certificacion facilmente y rapido

En este post vamos a estar resolviendo la maquina Jeeves de la plataforma de Hackthebox donde vamos a tener que aprovecharnos de un Jenkins donde mediante netcat y smbserver.py obtendremos una reverse shell y para la escalada habrá 2 formas una es abusando de un archivo kdbx que mediante john vamos a crackear el hash para obtener la contraseña y poder obtener un hash nt para conectarnos como administrator o la otra forma es usando el JuicyPotato para agregar un nuevo usuario en el grupo Administrators

En este post vamos a estar resolviendo la maquina Jeeves de la plataforma de Hackthebox donde vamos a tener que aprovecharnos de un Jenkins donde mediante netcat y smbserver.py obtendremos una reverse shell y para la escalada habrá 2 formas una es abusando de un archivo kdbx que mediante john vamos a crackear el hash para obtener la contraseña y poder obtener un hash nt para conectarnos como administrator o la otra forma es usando el JuicyPotato para agregar un nuevo usuario en el grupo Administrators

En este post vamos a estar resolviendo los diferentes laboratorios de la plataforma de Portswigger para practicar y reforzar conocimientos sobre las inyecciones sql serán varios laboratorios con diferentes casos cada uno algunos son fáciles y otros se van a poner un poco mas complicados en caso de que te pierdas o no puedas resolverlo tienes mas información sobre el laboratorio en donde accedes a el

En este post vamos a estar resolviendo los diferentes laboratorios de la plataforma de Portswigger para practicar y reforzar conocimientos sobre las inyecciones sql serán varios laboratorios con diferentes casos cada uno algunos son fáciles y otros se van a poner un poco mas complicados en caso de que te pierdas o no puedas resolverlo tienes mas información sobre el laboratorio en donde accedes a el

En este post vamos a estar realizando la maquina Interface de categoria Media de la plataforma de hackthebox mediante un subdominio que encontramos de la maquina tendremos que emplear fuzzing asta descubrir una herramienta que convierte html a pdf apartir de eso encontramos una vulnerabilidad donde podemos conseguir un RCE para la escalada de privilegios nos aprovecharemos de una tarea cron para poner la Bash SUID y ser root

En este post vamos a estar realizando la maquina Interface de categoria Media de la plataforma de hackthebox mediante un subdominio que encontramos de la maquina tendremos que emplear fuzzing asta descubrir una herramienta que convierte html a pdf apartir de eso encontramos una vulnerabilidad donde podemos conseguir un RCE para la escalada de privilegios nos aprovecharemos de una tarea cron para poner la Bash SUID y ser root

En este Post vamos a estar resolviendo la maquina Connection de la plataforma de HackMyVM tendremos que aprovecharnos de que el servicio smb esta habilitado para poder subir un archivo .php y poder ganar acceso ala maquina para la escalada de privilegios abusaremos de un binario SUID para convertirnos en el usuario root

En este Post vamos a estar resolviendo la maquina Connection de la plataforma de HackMyVM tendremos que aprovecharnos de que el servicio smb esta habilitado para poder subir un archivo .php y poder ganar acceso ala maquina para la escalada de privilegios abusaremos de un binario SUID para convertirnos en el usuario root

La maquina BlackMarket: 1 de la plataforma de VulnHub es una maquina linux donde tendremos que crearnos un directorio con contraseñas para hacer fuerza bruta y saber la contraseña de un usuario valido del sistema ademas tendremos que explotar una sqli basada en error manualmente gracias a eso podremos obtener los hashes de los usuarios tendremos que crackearlos tendremos que conectarnos a squirrelmail y abusar de un backdoor creado por un usuario para poder ganar acceso ala maquina y la escalada vamos a abusar de un privilegio a nivel de sudoers

La maquina BlackMarket: 1 de la plataforma de VulnHub es una maquina linux donde tendremos que crearnos un directorio con contraseñas para hacer fuerza bruta y saber la contraseña de un usuario valido del sistema ademas tendremos que explotar una sqli basada en error manualmente gracias a eso podremos obtener los hashes de los usuarios tendremos que crackearlos tendremos que conectarnos a squirrelmail y abusar de un backdoor creado por un usuario para poder ganar acceso ala maquina y la escalada vamos a abusar de un privilegio a nivel de sudoers

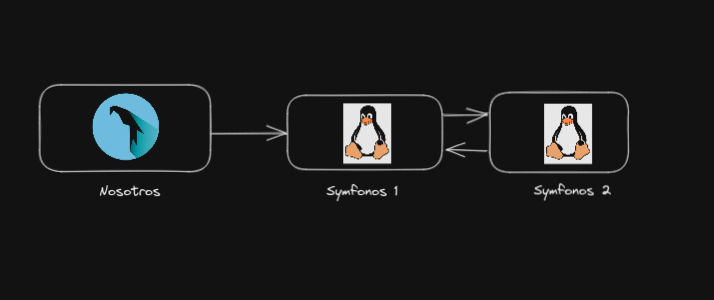

En esta ocasion estaremos realizando un pequeño laboratorio de pivoting en donde de primeras solo tenemos conectividad con la maquina Symfonos 1 y tenemos que comprometerla para alcanzar la segunda que es la symfonos 2 tendremos que hacer pivoting para realizar la enumeracion desde nuestra maquina de atacante donde tendremos que hacer scrips en bash para ver puertos abiertos usar chisel, proxychains, socks entre otras ya que configuramos una red interna para el pivoting ala maquina Symfonos 2

En esta ocasion estaremos realizando un pequeño laboratorio de pivoting en donde de primeras solo tenemos conectividad con la maquina Symfonos 1 y tenemos que comprometerla para alcanzar la segunda que es la symfonos 2 tendremos que hacer pivoting para realizar la enumeracion desde nuestra maquina de atacante donde tendremos que hacer scrips en bash para ver puertos abiertos usar chisel, proxychains, socks entre otras ya que configuramos una red interna para el pivoting ala maquina Symfonos 2

La maquina Tomato 1 de la plataforma de Vulnhub es una maquina linux donde tendremos que aplicar fuzzing para descubrir rutas de la maquina y poder aprovecharnos de un LFI para poder enumerar el sistema y convertir el LFI a un RCE atraves de 2 formas que son un Log Poisoning envenando los Logs y la otra abusando de los php filters chain y para la escalada de privilegios vamos a abusar de la version del kernel de la maquina para ser root

La maquina Tomato 1 de la plataforma de Vulnhub es una maquina linux donde tendremos que aplicar fuzzing para descubrir rutas de la maquina y poder aprovecharnos de un LFI para poder enumerar el sistema y convertir el LFI a un RCE atraves de 2 formas que son un Log Poisoning envenando los Logs y la otra abusando de los php filters chain y para la escalada de privilegios vamos a abusar de la version del kernel de la maquina para ser root

La maquina Basic Pentesting de la plataforma de TryHackme es una maquina linux de dificultad facil y rapida de resolver donde tendremos que hacer fuerza bruta para encontrar la contraseña de un usuario para conectarnos por ssh, ademas tendremos que usar john para tener el phrase de una id_rsa encriptada y poner conectarnos con otro usuario por que podemos ver su directorio .ssh

La maquina Basic Pentesting de la plataforma de TryHackme es una maquina linux de dificultad facil y rapida de resolver donde tendremos que hacer fuerza bruta para encontrar la contraseña de un usuario para conectarnos por ssh, ademas tendremos que usar john para tener el phrase de una id_rsa encriptada y poner conectarnos con otro usuario por que podemos ver su directorio .ssh

La maquina Aqua 1 de la plataforma de VulnHub es una muy buena maquina si es que nunca has explotado un LFI tendremos que abusar del LFI para poder ver un archivo para hacer Port knocking para abrir el puerto 21 donde vamos a conectarnos al servicio FTP para obtener informacion y subir un archivo .php para ganar acceso al sistema en la escalada de privilegios hay 2 formas de llegar a ser root

La maquina Aqua 1 de la plataforma de VulnHub es una muy buena maquina si es que nunca has explotado un LFI tendremos que abusar del LFI para poder ver un archivo para hacer Port knocking para abrir el puerto 21 donde vamos a conectarnos al servicio FTP para obtener informacion y subir un archivo .php para ganar acceso al sistema en la escalada de privilegios hay 2 formas de llegar a ser root

La maquina Vegeta 1 de la plataforma de VulnHub esta catalogada como facil ya que en realidad es un CTF sencillo donde vamos a tener que decodificar una cadena en base64 para poder obtener un QR al igual que tendremos que hacer fuzzing para poder descubrir una ruta de la maquina que contiene un audio en codigo morse que tendremos que traducirlo para poder obtener credenciales para conectarnos por ssh y para la escalada de privilegios tendremos que abusar del /etc/passwd ya que tenemos permisos de escritura

La maquina Vegeta 1 de la plataforma de VulnHub esta catalogada como facil ya que en realidad es un CTF sencillo donde vamos a tener que decodificar una cadena en base64 para poder obtener un QR al igual que tendremos que hacer fuzzing para poder descubrir una ruta de la maquina que contiene un audio en codigo morse que tendremos que traducirlo para poder obtener credenciales para conectarnos por ssh y para la escalada de privilegios tendremos que abusar del /etc/passwd ya que tenemos permisos de escritura

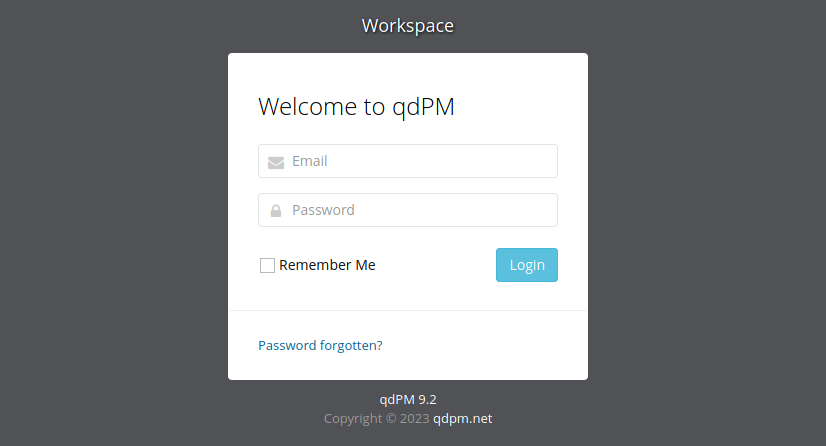

La maquina ICA: 1 de la plataforma de VulnHub esta catalogada como facil vamos a estar abusando de una vulnerabilidad en el service qdPM que corre la maquina para obtener credenciales y conectarnos al servico Mysql y poder tener el nombre de todos los usuarios y contraseñas para conectarnos por ssh y ganar acceso para la escalada de privilegios tendremos que abusar de un binario que es SUID

La maquina ICA: 1 de la plataforma de VulnHub esta catalogada como facil vamos a estar abusando de una vulnerabilidad en el service qdPM que corre la maquina para obtener credenciales y conectarnos al servico Mysql y poder tener el nombre de todos los usuarios y contraseñas para conectarnos por ssh y ganar acceso para la escalada de privilegios tendremos que abusar de un binario que es SUID

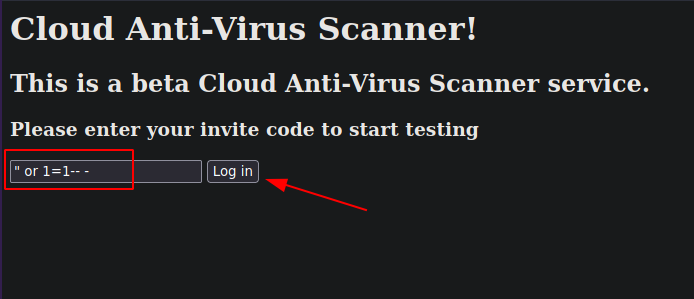

La maquina BoredHackerBlog Cloud AV esta catalogada como facil es una maquina linux donde tendremos que explotar una SQLite Boolean Blind Based Injection para poder obtener los codigos de invitacion para poder acceder ala maquina para la escalada de privilegios tendremos que abusar de un binario que es SUID para convertirnos en el usario root

La maquina BoredHackerBlog Cloud AV esta catalogada como facil es una maquina linux donde tendremos que explotar una SQLite Boolean Blind Based Injection para poder obtener los codigos de invitacion para poder acceder ala maquina para la escalada de privilegios tendremos que abusar de un binario que es SUID para convertirnos en el usario root

Photobomb es una maquina de dificultad facil donde en el propio codigo de la pagina web hay un archivo JS donde obtenemos el nombre de usuario y su contraseña para acceder a una ruta en la cual no teniamos acceso despues abusamos del parametro filetype para obtener una reverse shell y para la escalada de privilegios vamos a usar un path traverse para obtener una shell como root

Photobomb es una maquina de dificultad facil donde en el propio codigo de la pagina web hay un archivo JS donde obtenemos el nombre de usuario y su contraseña para acceder a una ruta en la cual no teniamos acceso despues abusamos del parametro filetype para obtener una reverse shell y para la escalada de privilegios vamos a usar un path traverse para obtener una shell como root

La maquina Cereal: 1 de la plataforma de VulnHub que esta catalogada como Medium es una maquina donde tendremos que aplicar mucho fuzzing para poder descubrir rutas y otro subdominio que tiene la maquina ademas vamos a estar usando los ataques de php deserialization para ganar acceso ala maquina y para convertirnos en el usuario root vamos a estar abusando de una tarea cron

La maquina Cereal: 1 de la plataforma de VulnHub que esta catalogada como Medium es una maquina donde tendremos que aplicar mucho fuzzing para poder descubrir rutas y otro subdominio que tiene la maquina ademas vamos a estar usando los ataques de php deserialization para ganar acceso ala maquina y para convertirnos en el usuario root vamos a estar abusando de una tarea cron

En este CTF que es para beginners de dificultad facil para a estar explotanto una vulnerabilidad de un servicio que corre la maquina que es vulnerable a SQLI ademas tendremos que aprovecharnos de que podemos correr un comando como root y asi poder convertirnos en ese usuario

En este CTF que es para beginners de dificultad facil para a estar explotanto una vulnerabilidad de un servicio que corre la maquina que es vulnerable a SQLI ademas tendremos que aprovecharnos de que podemos correr un comando como root y asi poder convertirnos en ese usuario

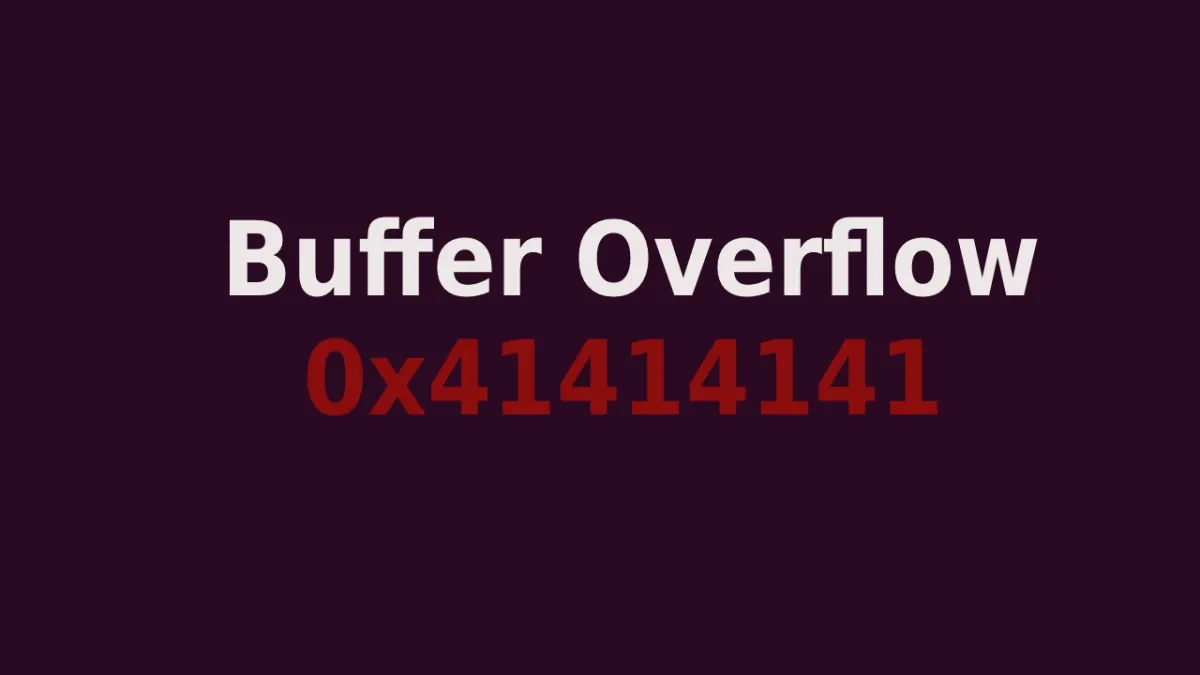

Tenemos que explotar 5 binarios que son todos los que te ofrece la maquina van por niveles en total son 5 los binarios que se tienen que explotar para esto vamos a utilizar gdb con peda instalado y ghidra para decompilar el codigo vamos a estar usando algunas tecnicas conocidas este es reto para las personas interesadas en aprender sobre BufferOverflow es por eso que se llama for Begginers

Tenemos que explotar 5 binarios que son todos los que te ofrece la maquina van por niveles en total son 5 los binarios que se tienen que explotar para esto vamos a utilizar gdb con peda instalado y ghidra para decompilar el codigo vamos a estar usando algunas tecnicas conocidas este es reto para las personas interesadas en aprender sobre BufferOverflow es por eso que se llama for Begginers

Active is a quick and fun medium box where we have to do SMB enumeration to obtain credentials of a valid user in the dc and Kerberoasting to receive a ticket to crack this ticket is for the administrator user

Active is a quick and fun medium box where we have to do SMB enumeration to obtain credentials of a valid user in the dc and Kerberoasting to receive a ticket to crack this ticket is for the administrator user

SolidState is a quick and fun medium box where we’re going to exploit a vulnerability of the service Apache James after that we’re goint to change the credentials of many users of the machine to see through an email from a user of the machine we found credentials to be able to connect via ssh and to be root we have to abuse cron jobs.

SolidState is a quick and fun medium box where we’re going to exploit a vulnerability of the service Apache James after that we’re goint to change the credentials of many users of the machine to see through an email from a user of the machine we found credentials to be able to connect via ssh and to be root we have to abuse cron jobs.

Chatterbox is a medium and windows machine where’re goint to exploit a buffer overflow to win access to the machine also we’re going to use Icacls to see the root flag, this machine has another way to be solved but I will show the quickest way to solve it

Chatterbox is a medium and windows machine where’re goint to exploit a buffer overflow to win access to the machine also we’re going to use Icacls to see the root flag, this machine has another way to be solved but I will show the quickest way to solve it

October is a fun medium linux box where’re going to upload a php5 reverse shell to win access and to be root we have to exploit a Buffer Overflow.

October is a fun medium linux box where’re going to upload a php5 reverse shell to win access and to be root we have to exploit a Buffer Overflow.

Grandpa is a quick and fun easy box where’re goint to exploit Microsoft IIS 6.0 with a Remote buffer overflow script and also we’re use the churrasco script to be nt authority system.

Grandpa is a quick and fun easy box where’re goint to exploit Microsoft IIS 6.0 with a Remote buffer overflow script and also we’re use the churrasco script to be nt authority system.

Tabby is fun and easy box where have to abuse of a LFI after that of Tomcat Host manager and create a malicious war also for root abuse of the LXC

Tabby is fun and easy box where have to abuse of a LFI after that of Tomcat Host manager and create a malicious war also for root abuse of the LXC

Shoppy is a quick and fun easy box where we have to do a Sqli and use docker to win access to the machine it’s a linux machine

Shoppy is a quick and fun easy box where we have to do a Sqli and use docker to win access to the machine it’s a linux machine

Knife is a quick and fun easy box where we have to abuse of the User-Agent of PHP 8.1.0-dev to have RCE and after that be root by taking advantage of the Knife binary

Knife is a quick and fun easy box where we have to abuse of the User-Agent of PHP 8.1.0-dev to have RCE and after that be root by taking advantage of the Knife binary